Shuffle, le SOAR Open Source

Les équipes de sécurité sont régulièrement confrontées à un grand nombre de cyberattaques parmi lesquelles nous retrouvons la diffusion de logiciels malveillants et la diffusion de campagnes de phishing. Le volume de ces types d’attaque ne fait que croître multipliant ainsi mécaniquement le nombre d’analyses à réaliser.

Les analystes passent beaucoup de temps à investiguer les menaces d’un système d’information mais il est devenu difficile de traiter efficacement toutes les alertes de sécurité remontées par les équipements de détection. C’est pourquoi des solutions d’orchestration, appelées SOAR (Security Orchestration, Automation and Response), ont été développées pour automatiser les tâches les plus chronophages et sans valeur ajoutée permettant ainsi une optimisation du temps. Elles permettent de réduire considérablement le temps d’investigation en automatisant des tâches d’investigation répétitives ou autrefois réalisées manuellement tout en apportant des réponses actives adaptées.

Un SOAR est une plateforme d’orchestration et d’automatisation qui aide les organisations non seulement à renforcer l’efficacité de leurs réponses, mais les aide aussi à mieux comprendre et prévenir les futures attaques tout en gardant la maîtrise sur leurs processus informatiques et de sécurité. Ce type de technologie permet aux équipes de sécurité de gérer ses flux de travail ou workflows, d’automatiser ses taches, d’orchestrer ses processus et de centraliser les informations sur les menaces, et les alertes.

Parmi les solutions existantes, nous allons vous présenter Open Source Shuffle.

Découverte de Shuffle

Shuffle est une plateforme de SOAR qui permet aux équipes de sécurité d’orchestrer et d’automatiser le traitement d’incident sécurité de bout en bout. Son fonctionnement est principalement basé sur des applications ou intégrations, des triggers et des workflows. Shuffle est orienté vers un écosystème entièrement open-source. Cela inclut, sans s’y limiter, des workflows, des applications et des normes open-source (OpenAPI, Swagger).

Elle intègre aussi de l’authentification SSO pour les connexions entre les différentes sources de données et des webhooks qui sont des applications permettant d’exécuter une ou des actions à la suite d’un évènement défini. Elle est disponible en version cloud, open-source et hybride. Cette technologie répond à diverses problématiques des organisations notamment le surcharge des équipes de sécurité avec la suppression des tâches à faibles valeurs ajoutée, la réduction du temps de traitement des alertes par l’automatisation des taches, l’intégration rapide de nouveaux outils avec l’OpenAPI.

Les applications Shuffle

Les applications sont les principaux composants d’un workflow pouvant contenir plusieurs actions et variables et sont conçues pour interagir les unes avec les autres. Elles peuvent être générées automatiquement à partir des spécifications OpenAPI ou à l’aide de « l’app sdk » de Shuffle. La technologie compte actuellement plus de 300 applications disponibles sur la version cloud notamment les applications permettant d’interagir avec les plateformes de réponse aux incidents comme TheHive, les plateformes SIEM telles que Rapid7, Splunk, les équipements filtrants (Firewall, proxies) tels que Palo Alto, Cloudflare ou encore les plateformes de Threat Intelligence comme MISP, etc…

Les workflows Shuffle

Un workflow est la représentation fonctionnelle d’un ensemble de tâches généralement manuelle permettant l’automatisation des flux d’information entre les processus de l’entreprise. Un workflow Shuffle utilise des applications, des triggers, des conditions et des variables. La gestion des vulnérabilités, l’analyse d’emails suspects, la gestion (attribution et retrait) des droits utilisateurs ou encore la détonation et confinement de logiciels malveillants sont des exemples de workflow. Nous pouvons voir ci-dessous un exemple de workflow Shuffle d’analyse d’artefact.

Exemple de cas d’usage : analyse automatisée d’emails suspects

Notre cas d’usage porte sur l’automatisation de l’analyse d’emails suspects avec Shuffle rapportés par les utilisateurs d’une organisation via une boîte de messagerie dédiée aux analyses.

Le phishing reste le vecteur d’attaque le plus courant à l’origine des brèches réussies. Cependant, l’investigation d’emails suspects implique des tâches chronophages et fastidieuses telles que l’analyse des en-têtes et des pièces jointes, la vérification des URLs ou encore le suivi des demandes suspectes d’informations sensibles. Les solutions d’orchestration et d’automatisation peuvent exécuter des tâches et permettre aux équipes de se focaliser sur le reste de l’investigation et de réponse ou d’exécution des actions, garantissant ainsi que la situation est gérée de manière efficace et efficiente tout en accélérant le temps de réponse. De plus lors des investigations les organisations peuvent également créer des workflows pour automatiser les étapes de remédiation lorsqu’un email suspect est identifié comme le blocage des adresses IPs suspectes sur les équipements filtrants (parefeux, WAF, proxies, …).

Prérequis

Pour réaliser ce cas d’usage nous allons utiliser les outils suivants dans le workflow d’analyse :

- Outlook: La solution de messagerie de Microsoft.

- TheHive : Une plateforme collaborative de réponse aux incidents qui permet aux équipes de sécurité de travailler à plusieurs sur un incident et d’accéder en temps réel à toute information grâce aux cases et alertes associés à chaque incident.

- Cortex: Une plateforme open-source d’analyse d’observables et moteur de réponse active

- Subflow: Un composant de Shuffle permettant d’exécuter des micro-flux, micro-services ou microprocessus.

- Discord : Une plateforme collaborative de communication

- Pfsense: Un firewall open-source basé sur du FreeBSD

Interaction entre les différents outils

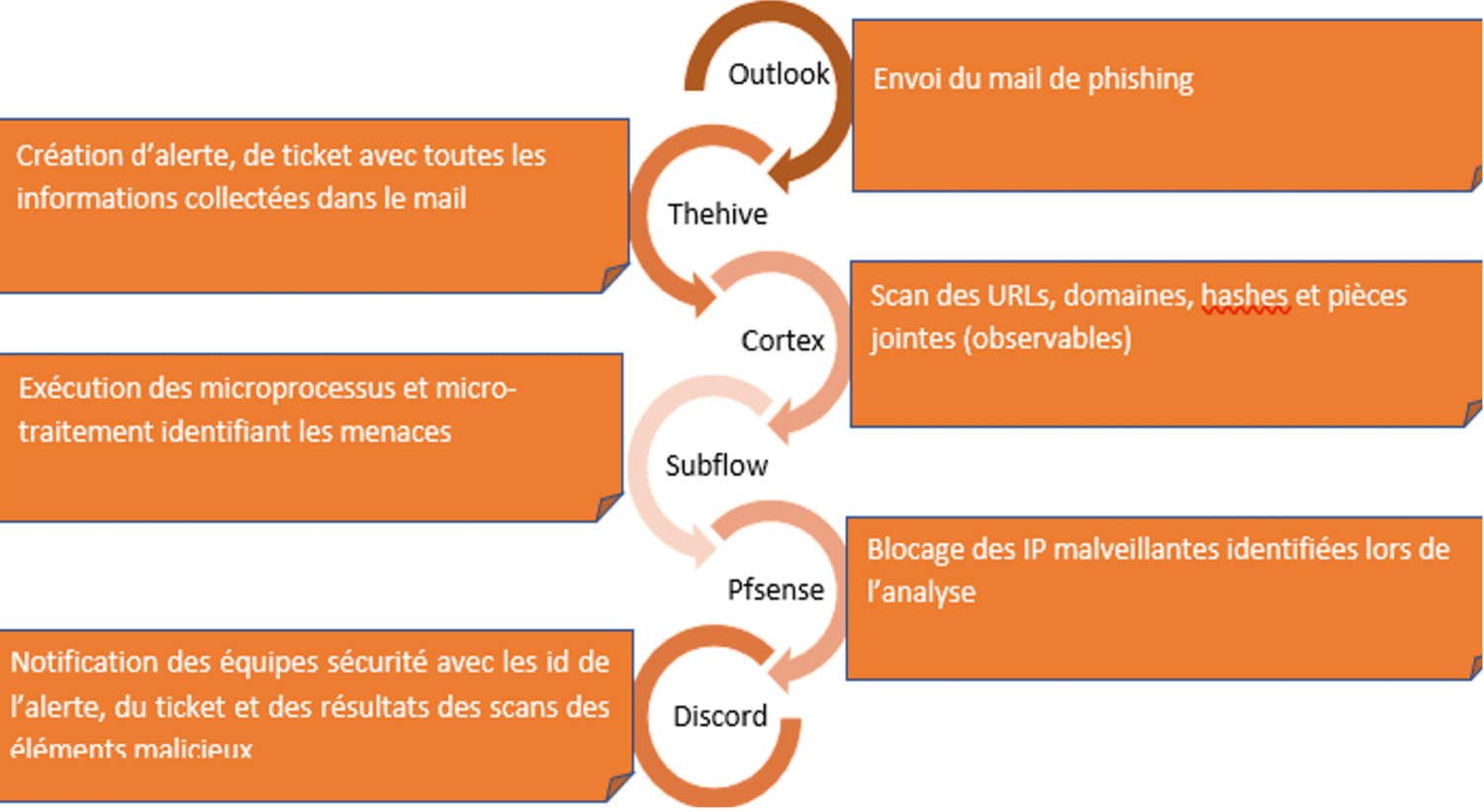

La figure ci-dessous illustre les processus d’interaction entre chaque outil avec notamment :

- L’intégration, la connexion et le transfert de données entre les différents outils notamment les outils de réponse aux incidents

- L’automatisation des flux de travail notamment la création d’alerte, de ticket, analyse des observables et l’exécution d’une réponse active

Le workflow suivant caractérise toutes les étapes d’analyses des emails envoyés par les collaborateurs.

| Envoi du mail suspect | |

| Exécution de micro-processus | |

| Création de case (ticket) dans TheHive associé à l’alerte générée par l’analyse du mail. |

Nous pouvons lancer l’analyse de l’email manuellement mais il est possible grâce à un webhook de déclencher automatiquement l’exécution du workflow dès la réception d’un nouvel email dans la boite de messagerie dédiée aux emails de phishing.

Etapes d’exécution du worflow

1- Extraction des entêtes

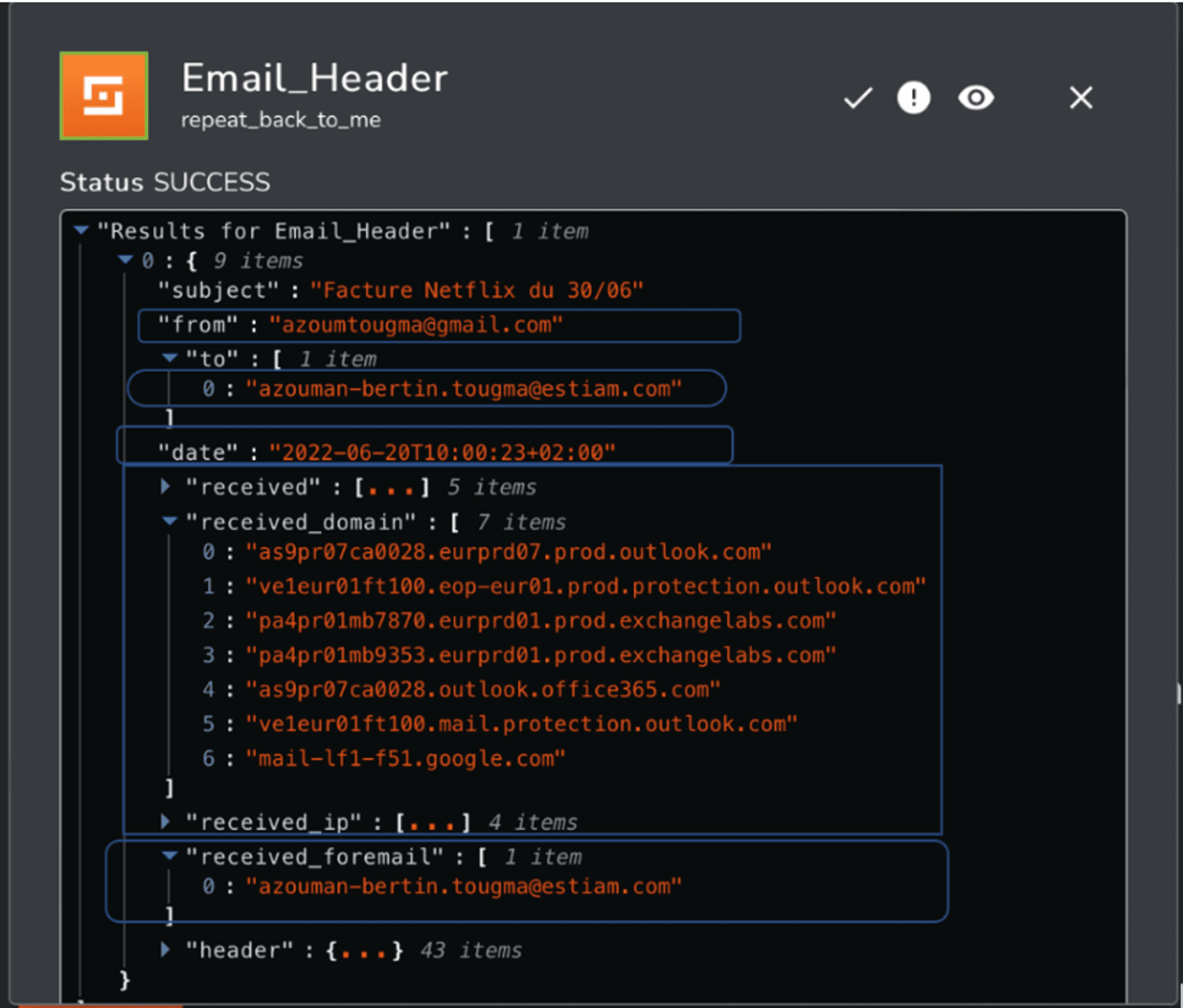

Le workflow analyse les en-têtes de l’email après création dans TheHive de l’alerte associée avec les observables.

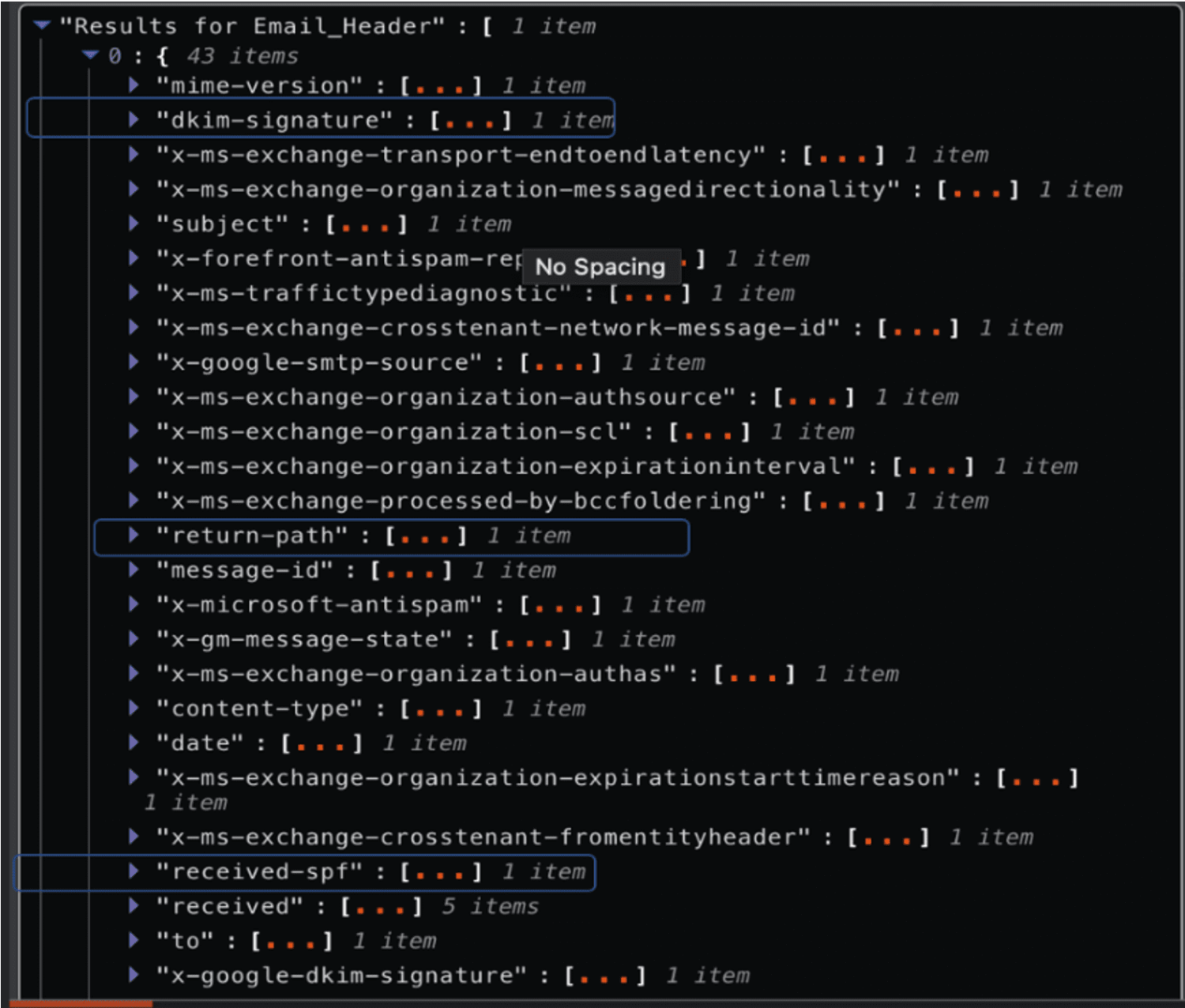

Nous pouvons retrouver dans l’en-tête de l’email comme l’illustre les captures ci-dessous :

- L’adresse de l’émetteur, du destinataire, de retour qui peut être différent de l’adresse émettrice du mail.

- Les serveurs de messagerie intermédiaires par lesquels traverse le mail jusqu’à l’adresse réceptrice.

- La signature DKIM (domain keys identified Mail) qui permet de vérifier l’authenticité de l’émetteur

- La réponse SPF (Sender Policy Framework) permettant d’identifier les tentatives de falsification d’adresse

2- Analyse des artefacts

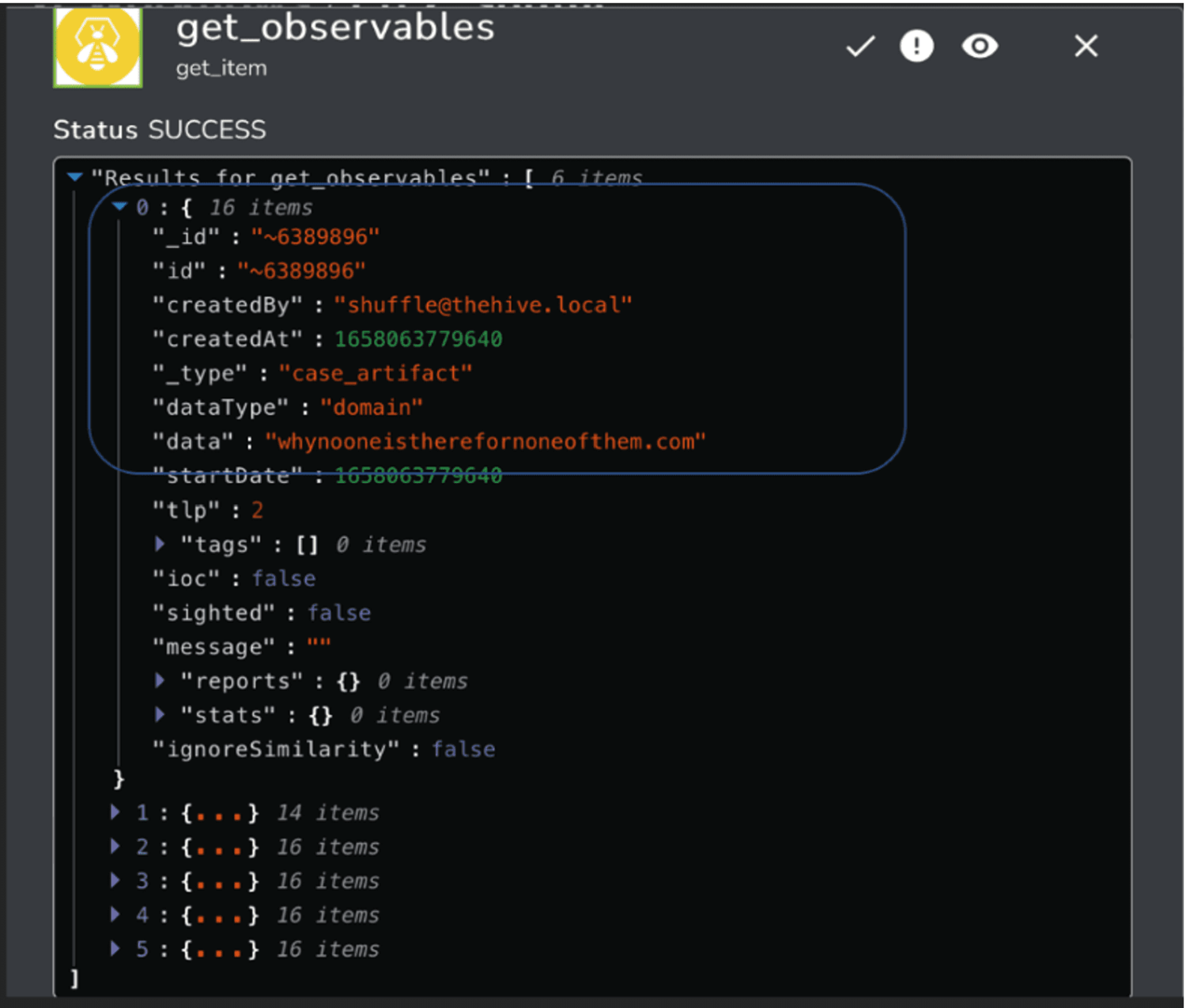

Le workflow analyse les URLs, les adresses IPs, les pièces jointes avec les analyseurs configurés tels VirusTotal, URLHaus, abuseIPDB, malwares et la plateforme de CTI (Cyber Threat Intelligence) MISP. En effet dans cette section le workflow extrait la liste des observables contenus dans le ticket d’incident associé à l’email suspect et les analyse avec les analyseurs compatibles et disponibles dans le moteur d’analyse cortex en fonction du type de donnée (url, IPs, hashes, domaine, pièce jointe …).

- Nous pouvons observer tout d’abord l’extraction des observables du ticket TheHive par le workflow.

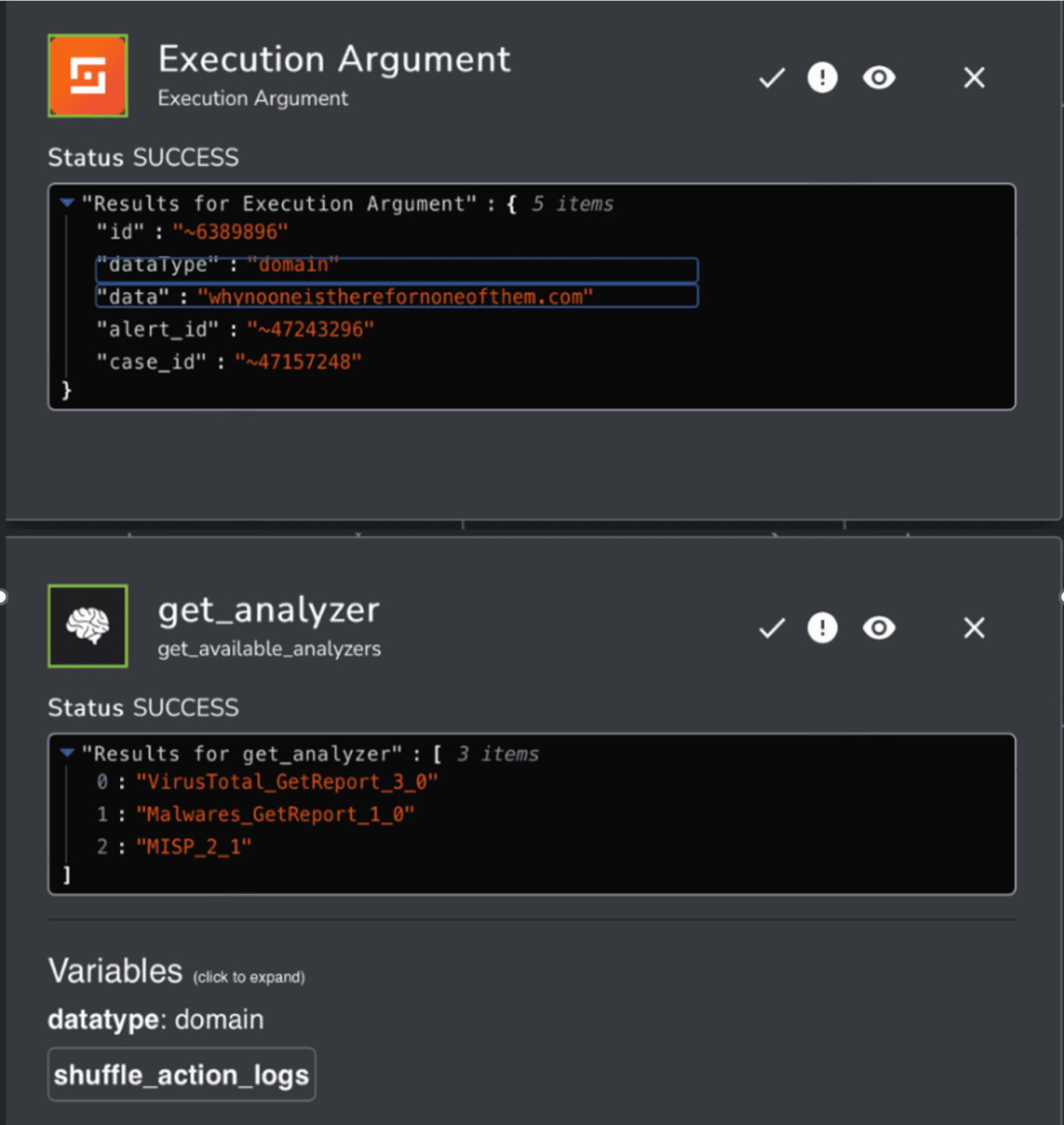

- Ensuite, chaque observable est analysé avec les analyseurs compatibles par le workflow. Nous pouvons voir l’analyse de l’observable de type domaine « whynooneistherefornoneofthem[.]com » par chaque analyseur compatible identifié par le workflow comme ci-dessous.

- Extraction des analyseurs compatibles

- Analyse de l’observable par chaque analyseur compatible

3- Actions de remédiation

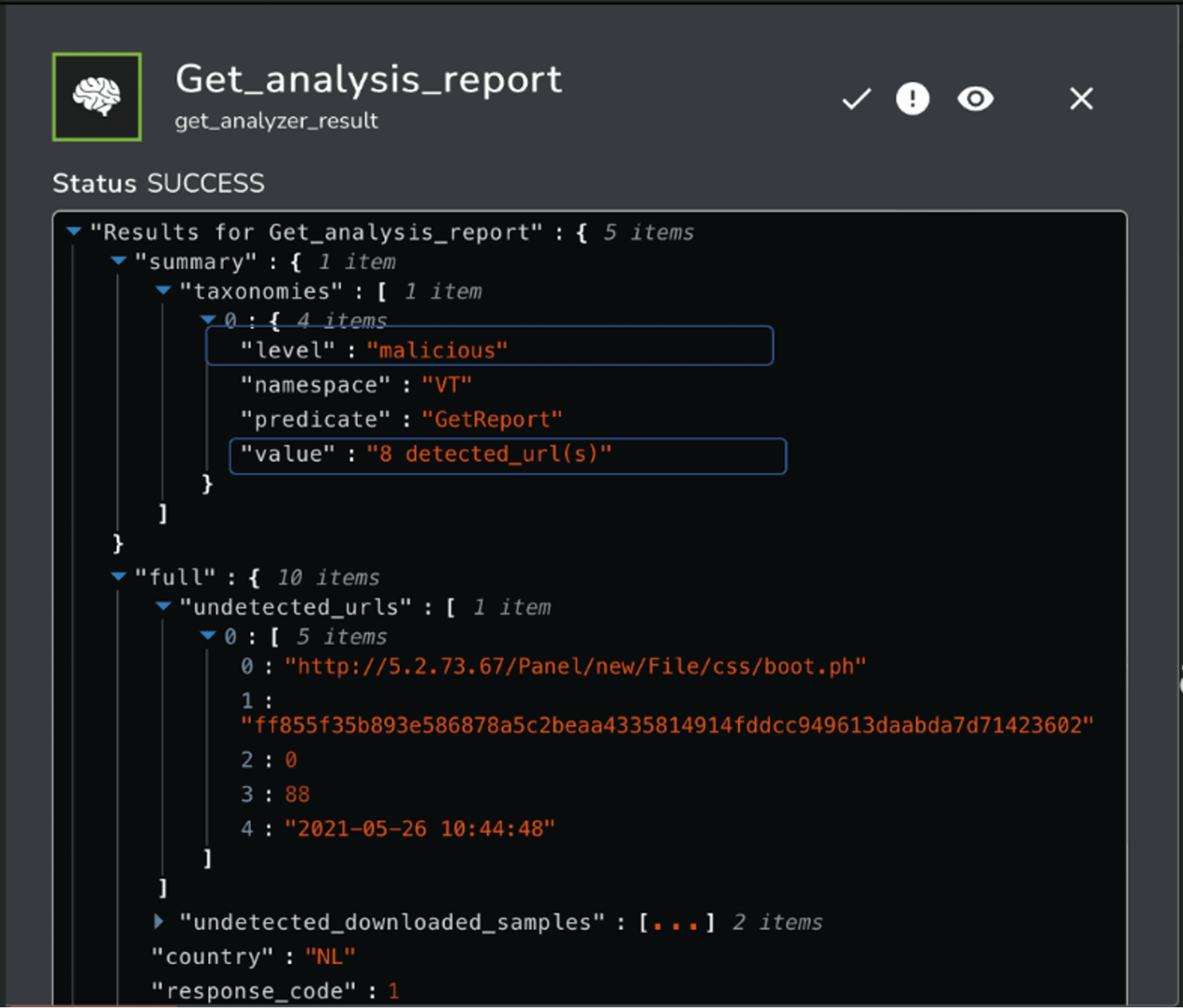

Le workflow extrait les résultats des analyses des observables et exécute des actions de remédiation notamment le blocage ou filtrage des éléments malveillants avec des scores important.

- Extraction des résultats de l’analyse

- Action de remédiation/ Réponse active

Nous pouvons voir que le workflow exécute automatiquement un filtrage sur le pare-feu Pfsense de l’IP « 5.2.73.67 » contenant 8 URLs malicieuses comme ci-dessous.

4- Notification

Le workflow notifie dans le canal discord des équipes de sécurité pour les emails avérés malveillants avec les actions de remédiations exécutées et l’id de l’alerte et du case associés.

Ci-dessous, nous pouvons observer le type de notification envoyé en cas d’email malicieux.

Pour conclure

Au regard de l’évolution du grand nombre de menaces cybersécurités et la pénurie de profils compétents, les solutions de SOAR jouent un rôle crucial pour tous les types d’organisations, en particulier pour celles dont les équipes opérationnelles sont réduites tout comme leur budget de fonctionnement. La technologie SOAR peut aider les analystes au sein d’un SOC à économiser du temps, de l’argent et des ressources. Cependant, il est important avant l’intégration de ces technologies d’identifier les cas d’utilisation que vous pouvez résoudre grâce à l’orchestration et à l’automatisation, puis classer par ordre de priorité ceux qui peuvent apporter une valeur immédiate, en somme, avoir une approche quick-win efficace.

Sources

- A call from Joybubbles: https://www.bbc.co.uk/sounds/play/b08hlnjq

- Documentaire « Pirat@ge », d’Etienne Rouillon et Sylvain Bergère